Che cosa sono, quali sono e come funzionano i filtri antispam in informatica | Informatica e Ingegneria Online

Stack di protezione delle minacce dettagliato in Microsoft Defender per Office 365 | Microsoft Learn

Econnet s.r.l. - Value Added Distributor - Vade Secure Cloud Email protection license including 1 year maintenance antispam + outbreak antivirus + graymail modules - 1-100 mailboxes

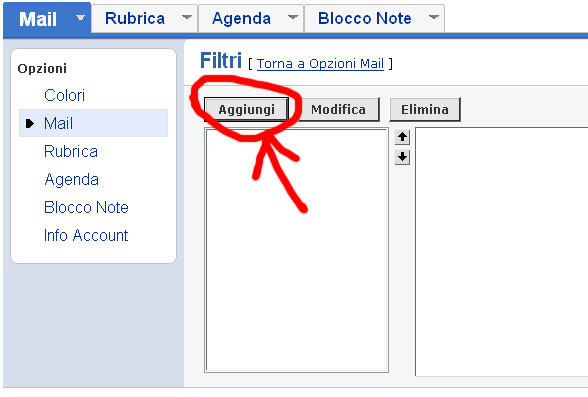

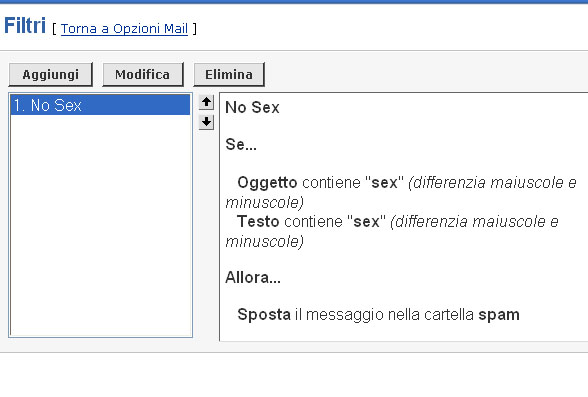

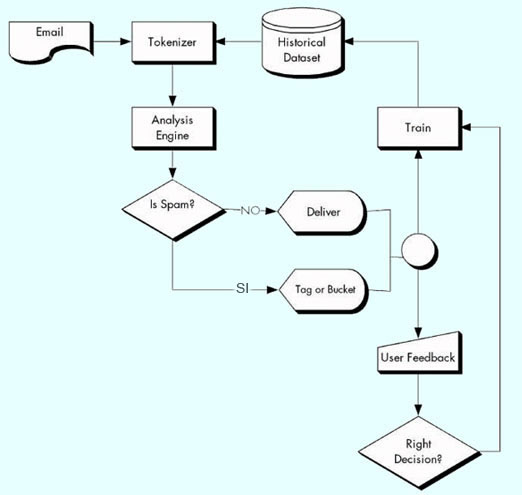

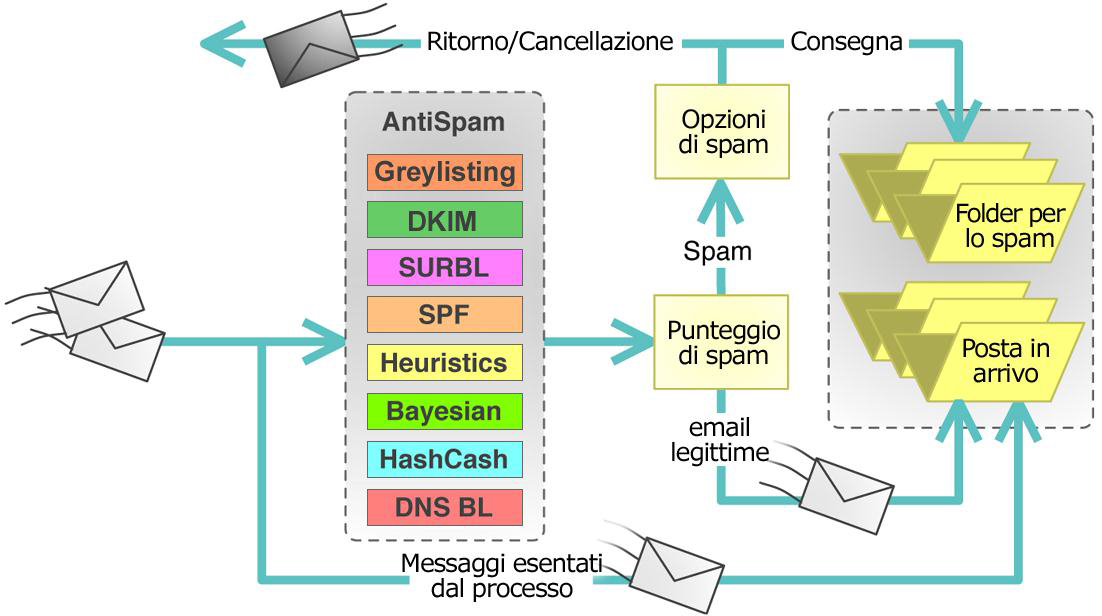

Che cosa sono, quali sono e come funzionano i filtri antispam in informatica | Informatica e Ingegneria Online

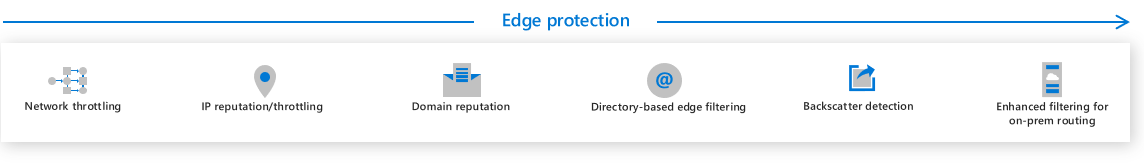

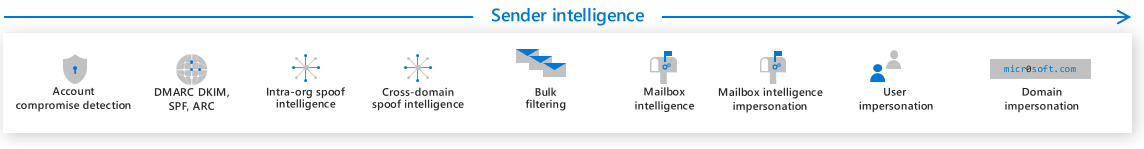

Stack di protezione delle minacce dettagliato in Microsoft Defender per Office 365 | Microsoft Learn

Stack di protezione delle minacce dettagliato in Microsoft Defender per Office 365 | Microsoft Learn

Quali sono gli strumenti di MDaemon che posso utilizzare per intercettare lo spam? - MDaemon - Knowledge base - Achab

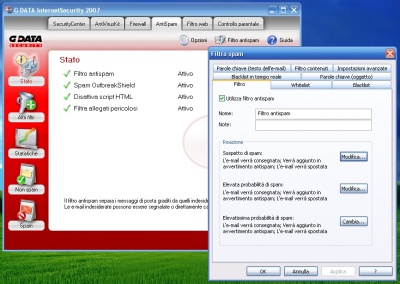

BitDefender Total Security 2008: sicurezza a 360° | Pagina 3: Sicurezza - Filtri antispam e antiphishing | Hardware Upgrade